自訂追蹤流程查詢

追蹤流程允許您擴展 Tenable Identity Exposure 的功能,而不限於預設的攻擊指標和曝險指標監控。您可以建立自訂查詢以快速擷取資料,也可以將查詢用作 Tenable Identity Exposure 可向您的安全資訊和事件管理 (SIEM) 系統傳送的自訂警示。

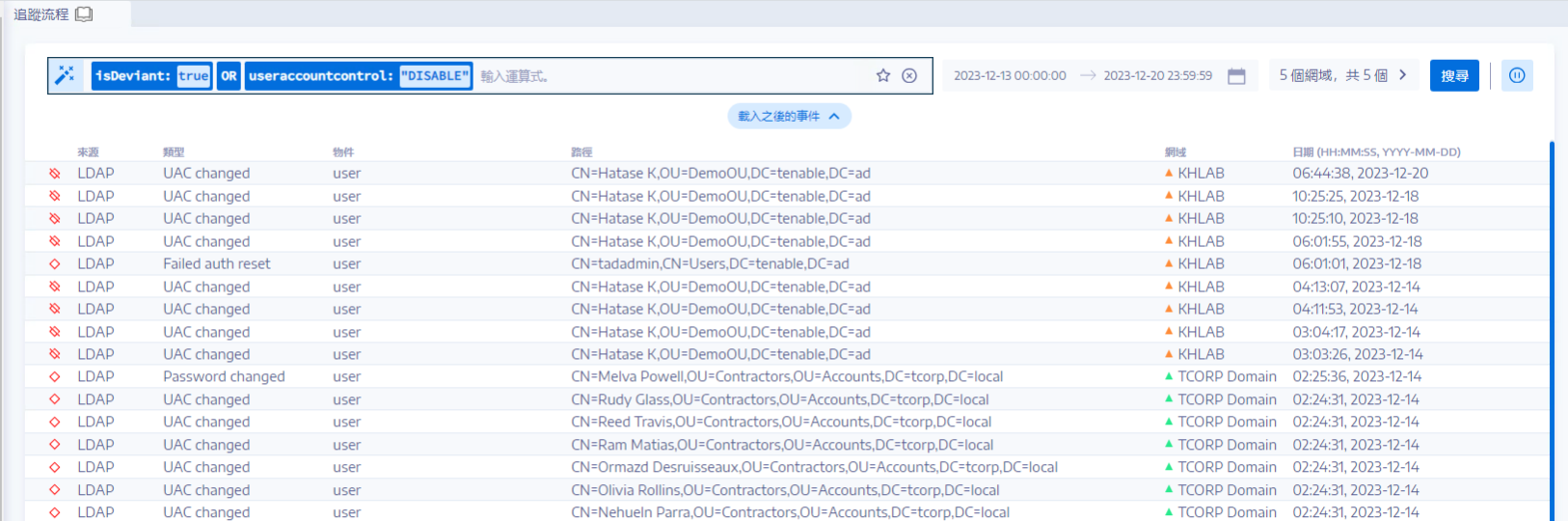

以下範例顯示 Tenable Identity Exposure 中實用的自訂查詢。

| 使用案例 | 說明 | |

|---|---|---|

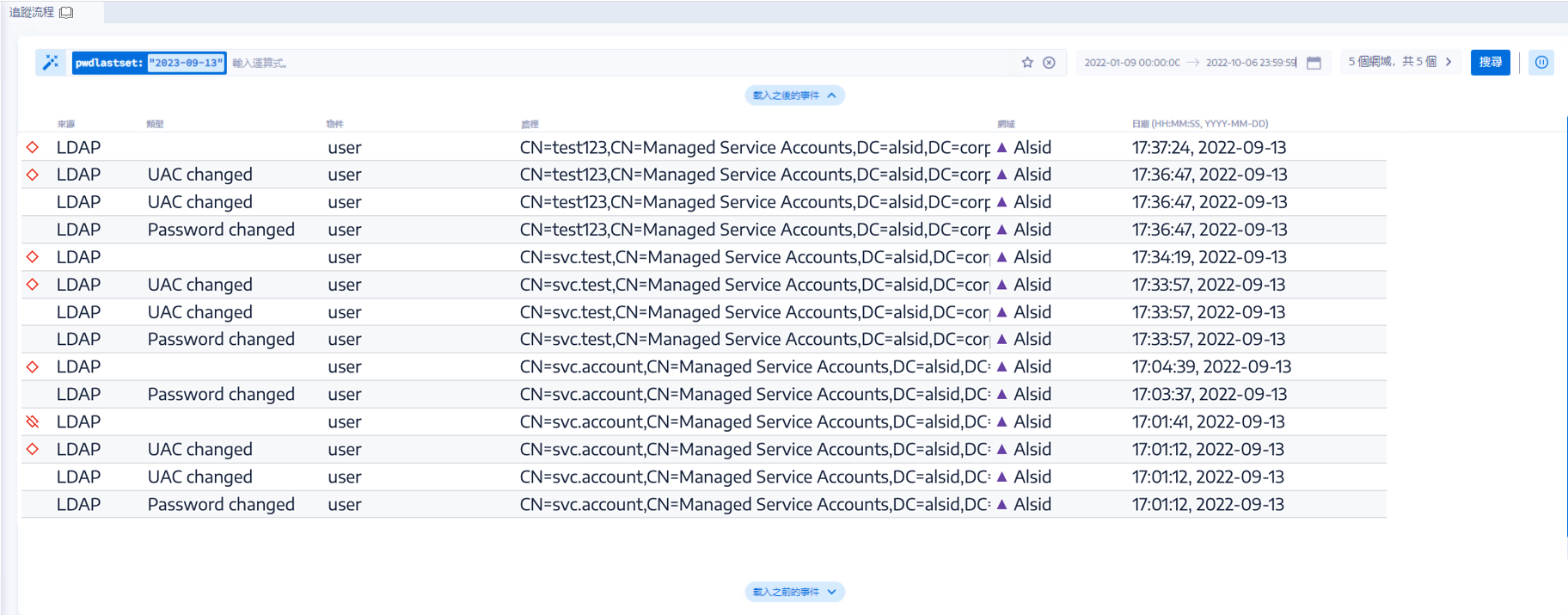

| GPO 啟動和關閉二進位檔與全域 SYSVOL 路徑監控 | 監控開啟啟動路徑和/或全域 SYSVOL 複製路徑中的指令碼。攻擊者經常使用這些指令碼來濫用本機 AD 服務,從而在整個環境中快速傳播勒索軟體。 | |

| GPO 設定修改 | 監控對於 GPO 設定的修改。攻擊者經常使用這種方法來降低安全設定,以幫助長期潛伏和/或帳戶接管。 | |

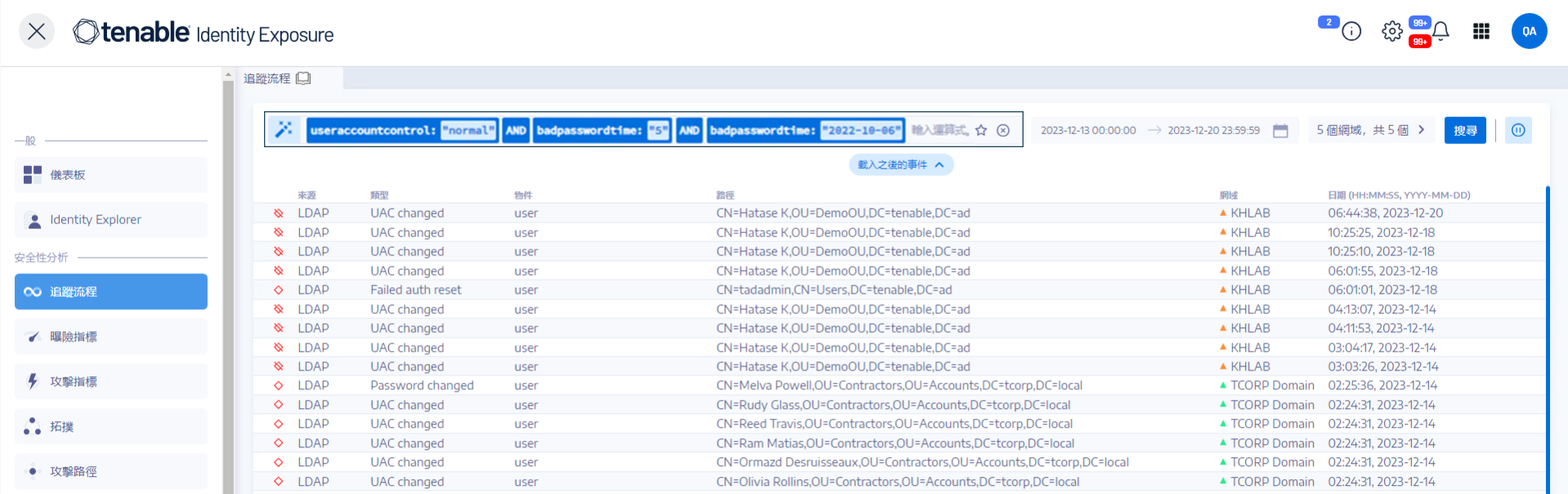

| 驗證失敗和密碼重設 |

監控多次失敗導致鎖定的身分驗證嘗試,這可以作為暴力密碼破解嘗試的早期警告標誌。 注意:您必須設定鎖定原則和日期/時間變數。如需詳細資訊,請參閱使用 Tenable Identity Exposure 帳戶進行驗證。

|

|

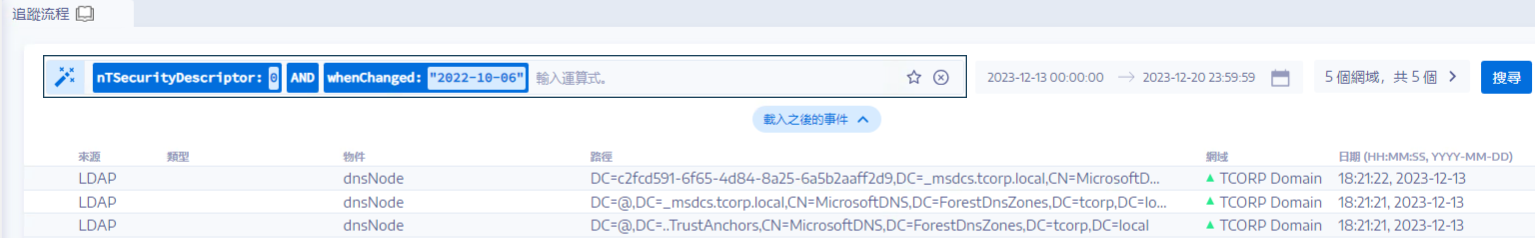

| 新增、刪除或變更物件權限 |

監控對於 ACL 權限和相關物件權限集合未經授權的修改。攻擊者可濫用此方法來提升權限。 注意:您必須提供日期/時間變數。

|

|

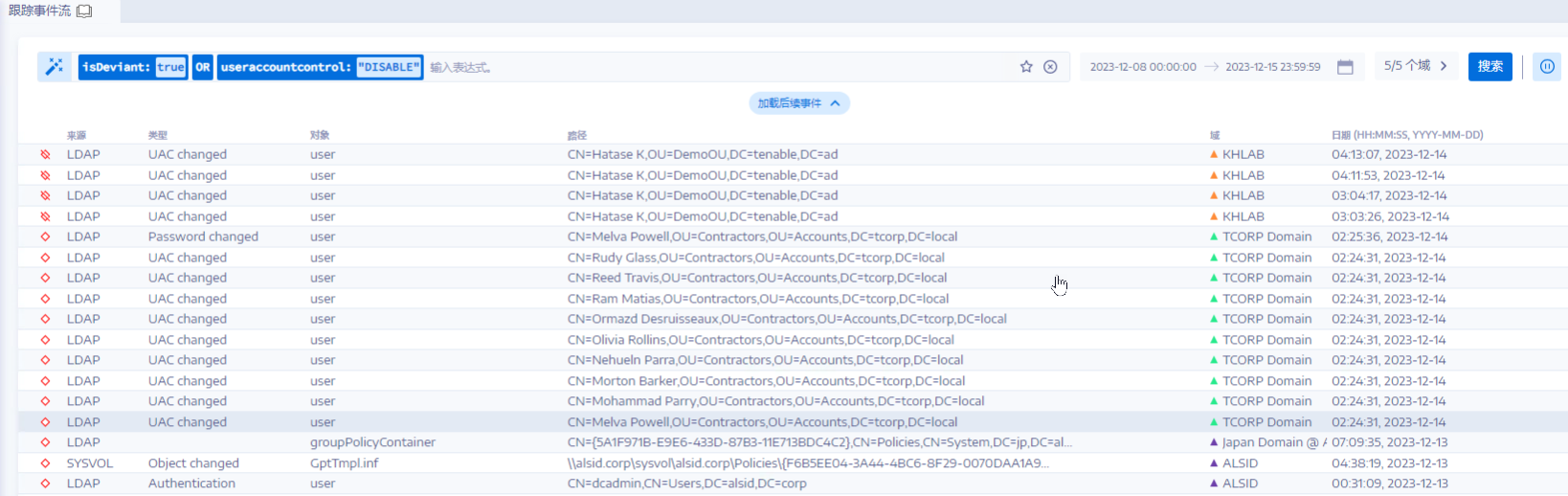

| 導致異常情況的管理員變更 |

內建管理群組和自訂群組是敏感群組,需要密切監控可能引入風險的異常情況或設定變更。此查詢使您可以快速檢閱最近可能對管理員群組中的安全性設定產生不利影響的變更。 |

|

另請參閱