將 Okta 設定為身分識別提供者

除了支援 Active Directory 外,Tenable Identity Exposure 現在還與作為身分識別提供者 (IdP) 的 Okta 整合,讓組織更能掌控現代雲端式身分平台的情況。此次整合引入了針對特定 Okta 風險量身打造的全新曝險指標。

本指南提供使用將 Tenable Identity Exposure 與 Okta 環境連結的逐步操作指引。透過啟用此整合,Tenable 可以從 Okta 收集身分相關中繼資料,協助您找出潛在的弱點並增強整體身分安全防護狀態。

如要將 Okta 與 Tenable Identity Exposure 整合,請仔細依照以下入門程序操作:

您需要 Tenable 雲端帳戶,才能登入「cloud.tenable.com」並使用 Okta 支援功能。

此 Tenable 雲端帳戶與您的歡迎電子郵件所使用的電子郵件地址相同。如果您不知道「cloud.tenable.com」的電子郵件地址,請聯絡支援服務。

具有有效授權 (內部部署或 SaaS) 的所有客戶皆可存取位於「cloud.tenable.com」的 Tenable 雲端。此帳戶可讓您為 Okta 設定 Tenable 掃描,並收集掃描結果。

授權計數

只有在 Tenable 雲端同步功能已啟用的情況下,Tenable 才不會將重複的身分計入授權數。若未啟用此功能,系統就無法比對 Okta 和 Active Directory 中的帳戶,會將這些帳戶當成獨立帳戶計算。

-

未啟用 Tenable 雲端同步時:系統會將同時擁有 AD 帳戶和 Okta 帳戶的使用者視為兩名獨立使用者,分別計入授權數。

-

啟用 Tenable 雲端同步時:系統會將多個帳戶整合為單一身分,確保擁有多個帳戶的使用者只計算一次授權。

注意:Okta 是第三方服務,其介面或設定程序可能會隨時間異動。如需最準確、最新的操作指引資訊,請務必參閱 Okta 的官方說明文件。

依照下列程序 (改編自 Okta 說明文件) 操作,可在 Okta 中配置所有必要的設定。

-

新增 API 權杖

新增 API 權杖

-

使用「管理員」帳戶登入 Okta。

-

前往管理主控台。

-

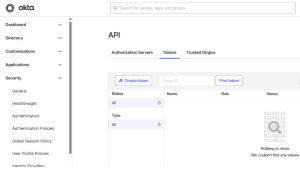

前往安全性/API。

-

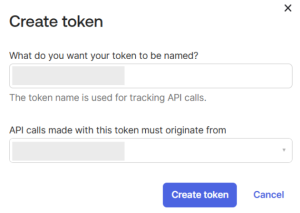

按一下「權杖」索引標籤 ->「建立權杖」(例如 https://youroktaorg.okta.com/admin/access/api/tokens)。

-

為權杖命名 (您可以輸入描述性名稱,有助於稍後識別此權杖的用途)。

-

定義權杖使用限制 (指定允許使用此權杖進行 API 呼叫的 IP 範圍或位置)。

-

按一下「建立權杖」:這會產生新的 API 權杖。

系統會顯示一則訊息,確認「權杖建立成功」。

-

複製權杖並安全地儲存權杖值,因為該值只會顯示一次,而且您稍後在設定 Tenable Identity Exposure 時會用到。

-

驗證權杖:新建立的權杖現在應該列在您的「權杖」頁面上。

-

-

建立憑證

建立憑證

-

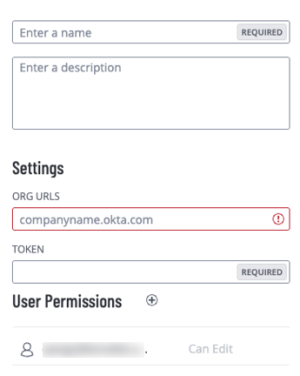

在 Okta 中配置所有必要設定之後:前往 Tenable Vulnerability Management 建立「Okta Cloud Identity」類型的新憑證。

-

選取「金鑰」驗證方法。

-

在必要的方塊中輸入名稱和描述。

-

在「設定」下方,輸入貴組織網址和您在之前程序中擷取的權杖值。

-

-

若要使用 Okta,您必須在 Tenable Identity Exposure 設定中啟用該功能。

-

如需指示,請參閱Identity 360, Exposure Center, Okta, and Microsoft Entra ID Support Activation 。

新增一個租用戶,將 Okta 租用戶與 Tenable Identity Exposure 連結,以便掃描該 Okta 租用戶。

-

在「設定」頁面中,按一下「身分識別提供者」索引標籤。

「租用戶管理」頁面隨即開啟。

-

按一下「新增租用戶」。

「新增租用戶」頁面隨即開啟。

-

在「提供者」下拉式清單方塊中,選取「Okta」。

-

在「租用戶名稱」方塊中輸入名稱。

-

在「憑證」方塊中,按一下下拉式清單以選取一個憑證。

-

如果清單中沒有出現您的憑證,您可以:

-

在 Tenable Vulnerability Management 中建立一個 (「Tenable Vulnerability Management」>「設定」>「憑證」)。如需詳細資訊,請參閱 Tenable Vulnerability Management 中的建立 Azure 類型憑證的程序。

-

檢查您對於 Tenable Vulnerability Management 中的憑證是否擁有「可使用」或「可編輯」權限 。您必須具備這些權限,Tenable Identity Exposure 才會在下拉式清單中顯示憑證。

-

-

按一下「重新整理」以更新憑證的下拉式清單。

-

選取您建立的憑證。

-

按一下「新增」。

系統會顯示一則訊息,確認 Tenable Identity Exposure 已新增租用戶。現在,「租用戶管理」頁面的清單中會顯示此租用戶。

設定疑難排解

-

設定完成之後,請依序前往 Tenable Identity Exposure > 身分識別提供者區段,檢查 Okta 身分識別提供者的掃描狀態。成功掃描後,該狀態應會顯示綠色

。

。

-

此外,您也可以確認 Okta 資源 (使用者、角色、應用程式、群組) 是否開始出現在各個 Tenable Identity Exposure 畫面中。

-

如果狀態仍顯示紅色或未接收任何資料:

-

再次確認憑證 (組織網址/權杖)。

-

查看範圍權限。

-

確認 Okta 端的網路連線和 API 速率限制。

-

-

再次檢查您的組態值。網域或 token 中的錯字是常見的錯誤。您可以在 Okta 開發人員主控台中找到正確的值。