將 Microsoft Entra ID 設定為身分識別提供者

除了 Active Directory,Tenable Identity Exposure 也支援 Microsoft Entra ID (前稱 Azure AD 或 AAD) 以擴展組織中的身分識別範圍。此功能會利用著重於 Microsoft Entra ID 特定風險的新曝險指標。

如要將 Microsoft Entra ID 與 Tenable Identity Exposure整合,請仔細依照以下入門程序操作:

先決條件

您需要 Tenable Cloud 帳戶,才能登入「cloud.tenable.com」並使用 Microsoft Entra ID 支援功能。此 Tenable Cloud 帳戶與您的歡迎電子郵件所使用的電子郵件地址相同。如果您不知道「cloud.tenable.com」的電子郵件地址,請聯絡支援服務。具有有效授權 (內部部署或 SaaS) 的所有客戶皆可存取位於「cloud.tenable.com」的 Tenable 雲端。此帳戶可讓您為 Microsoft Entra ID 設定 Tenable 掃描並且收集掃描結果。

權限

Microsoft Entra ID 的支援需要收集來自 Microsoft Entra ID 的資料,例如使用者、群組、應用程式、服務主體、角色、權限、原則、記錄等等。它會遵循 Microsoft 的建議,使用 Microsoft Graph API 和服務主體憑證收集此資料。

-

根據 Microsoft 的說明,您必須以有權在 Microsoft Graph 上授予全租用戶管理員同意的使用者身分登入 Microsoft Entra ID,而這必須具有全域管理員或特殊權限角色管理員角色 (或任何具有適當權限的自訂角色)。

-

您的 Tenable Identity Exposure 使用者角色必須具備適當的權限,才能存取 Microsoft Entra ID 的設定和資料圖表。如需詳細資訊,請參閱設定角色的權限。

授權計數

只有在 Tenable 雲端同步功能已啟用的情況下,Tenable 才不會將重複的身分計入授權數。若未啟用此功能,系統就無法比對 Microsoft Entra ID 和 Active Directory 中的帳戶,因此必須分別計算每個帳戶。

-

未啟用 Tenable 雲端同步時:同時擁有 AD 帳戶和 Entra ID 帳戶的使用者將被視為兩名獨立使用者,分別計入授權數。

-

啟用 Tenable 雲端同步時:系統會將多個帳戶整合為單一身分,確保擁有多個帳戶的使用者只計算一次授權。

配置 Microsoft Entra ID 設定

使用下列程序 (改編自《Microsoft 快速入門:使用 Microsoft 身分識別平台註冊應用程式》說明文件),設定 Microsoft Entra ID 中的所有必要設定。

-

建立應用程式:

建立應用程式:

-

在 Azure 管理入口網站中,開啟「應用程式註冊」頁面。

-

按一下「+ 新註冊」。

-

為應用程式命名 (例如:「Tenable Identity Collector」)。其他選項可以保留預設值。

-

按一下「註冊」。

-

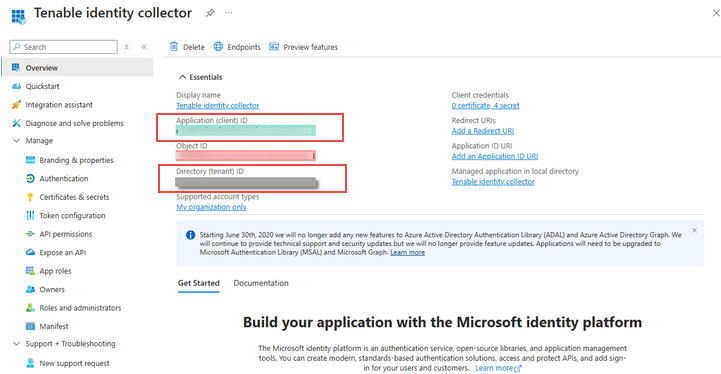

在此新建立應用程式的「概覽」頁面上,記下「應用程式 (用戶端) ID」和「目錄 (租用戶) ID」,稍後在 如要新增 Microsoft Entra ID 租用戶: 步驟中將會需要這些資料

注意:請務必選取應用程式 ID 而非物件 ID,設定才能運作。

-

-

新增憑證至應用程式:

新增憑證至應用程式:

-

在 Azure 管理入口網站中,開啟「應用程式註冊」頁面。

-

按一下您建立的應用程式。

-

在左側功能表中,按一下「憑證與密碼」。

-

按一下「+ 新用戶端密碼」。

-

在「說明」方塊中,提供此密碼的實際名稱,以及符合您原則的「到期」值。請記得在鄰近到期日前更新此密碼。

-

將密碼值儲存在安全的位置,因為 Azure 只會顯示一次密碼值,而且一旦密碼遺失就必須重新建立。

-

-

指派權限給應用程式:

指派權限給應用程式:

-

在 Azure 管理入口網站中,開啟「應用程式註冊」頁面。

-

按一下您建立的應用程式。

-

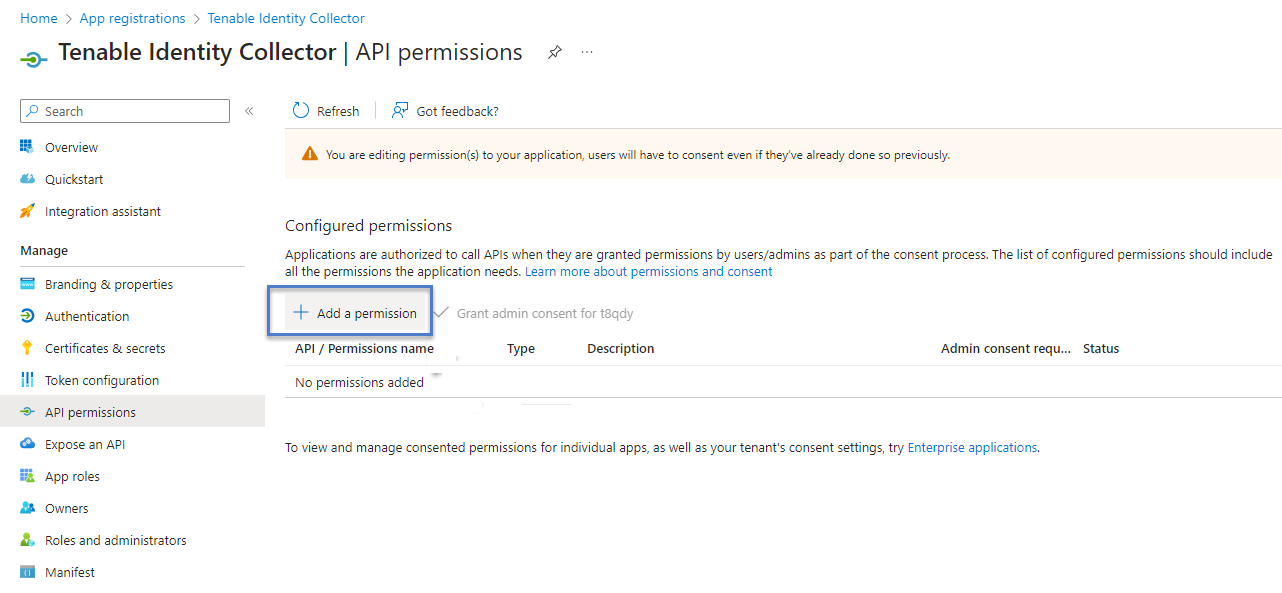

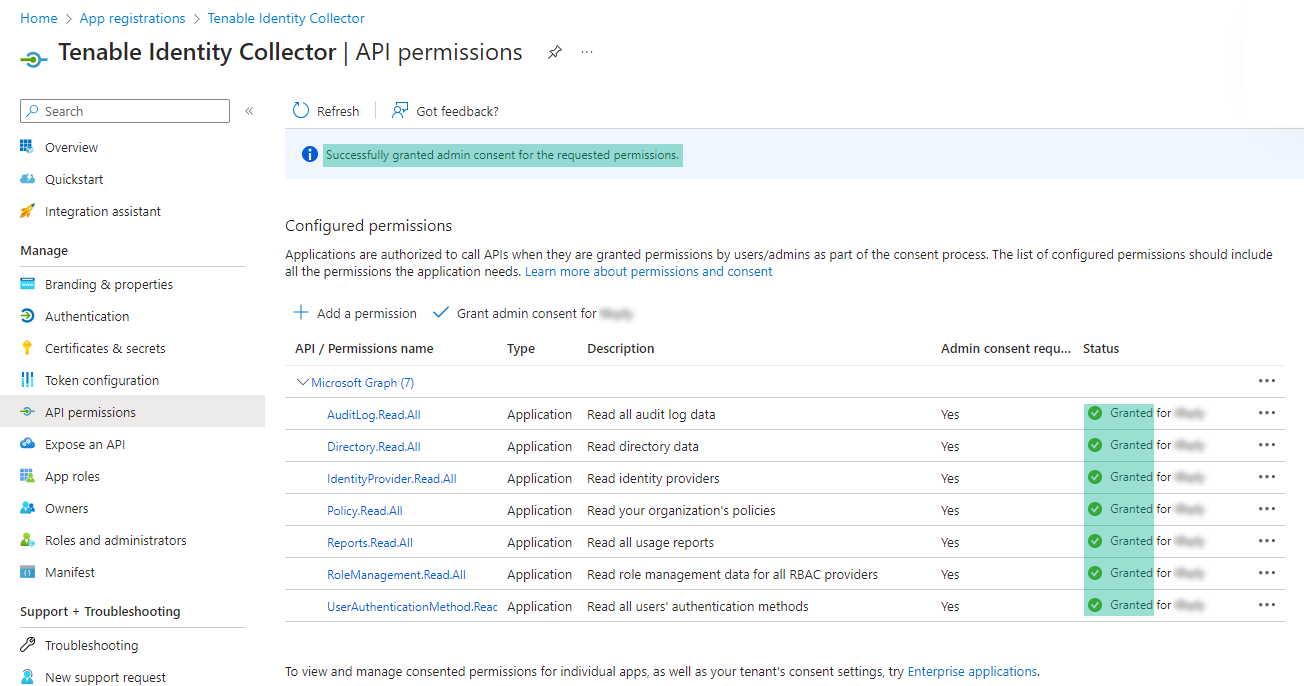

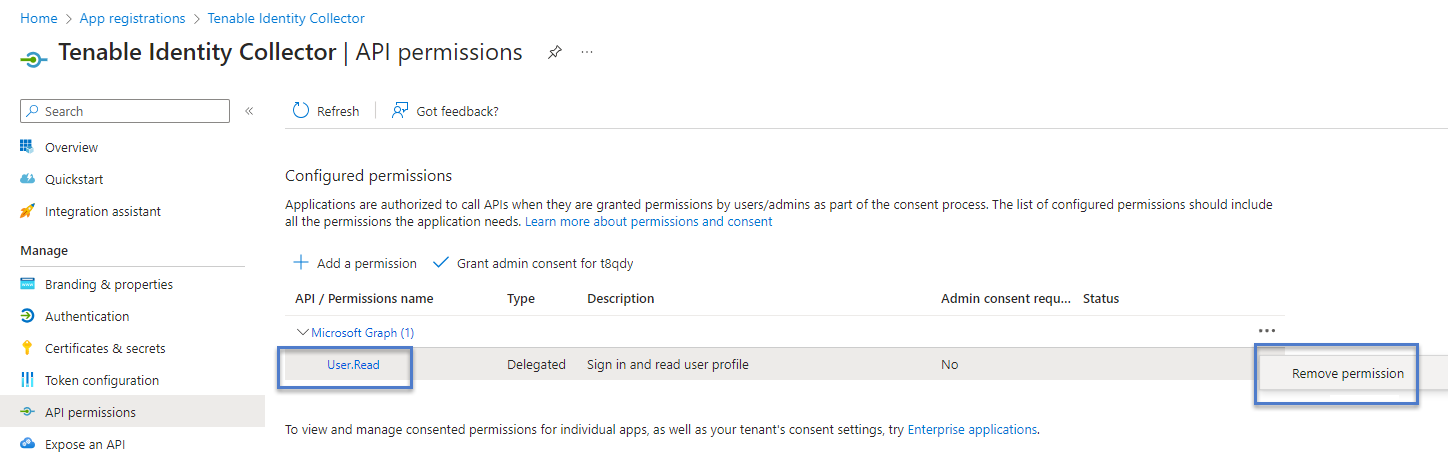

在左側功能表中,按一下「API 權限」。

- 移除現有的 User.Read 權限:

-

按一下「+ 新增權限」:

-

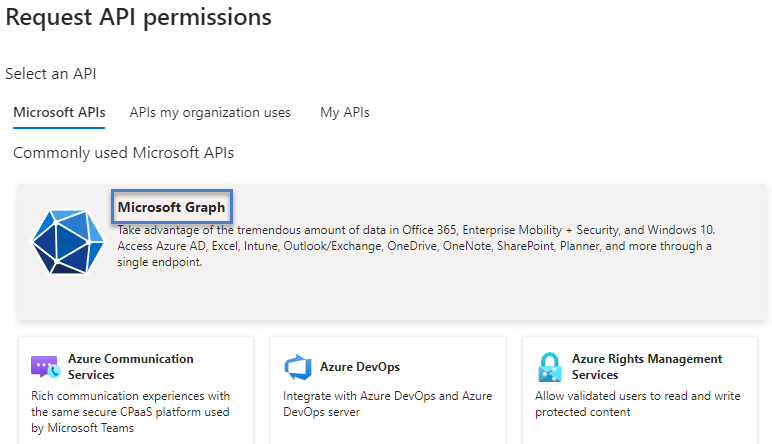

選取「Microsoft Graph」:

-

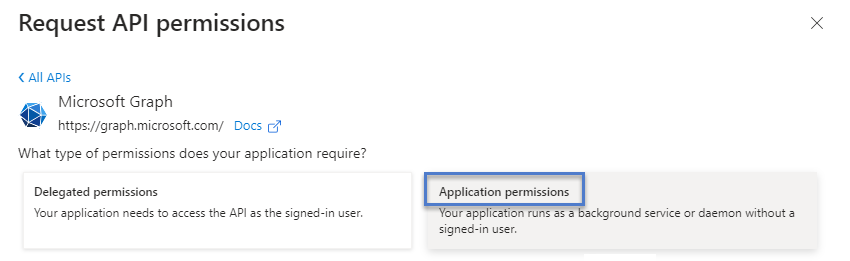

選取「應用程式權限」(非「委派的權限」)。

-

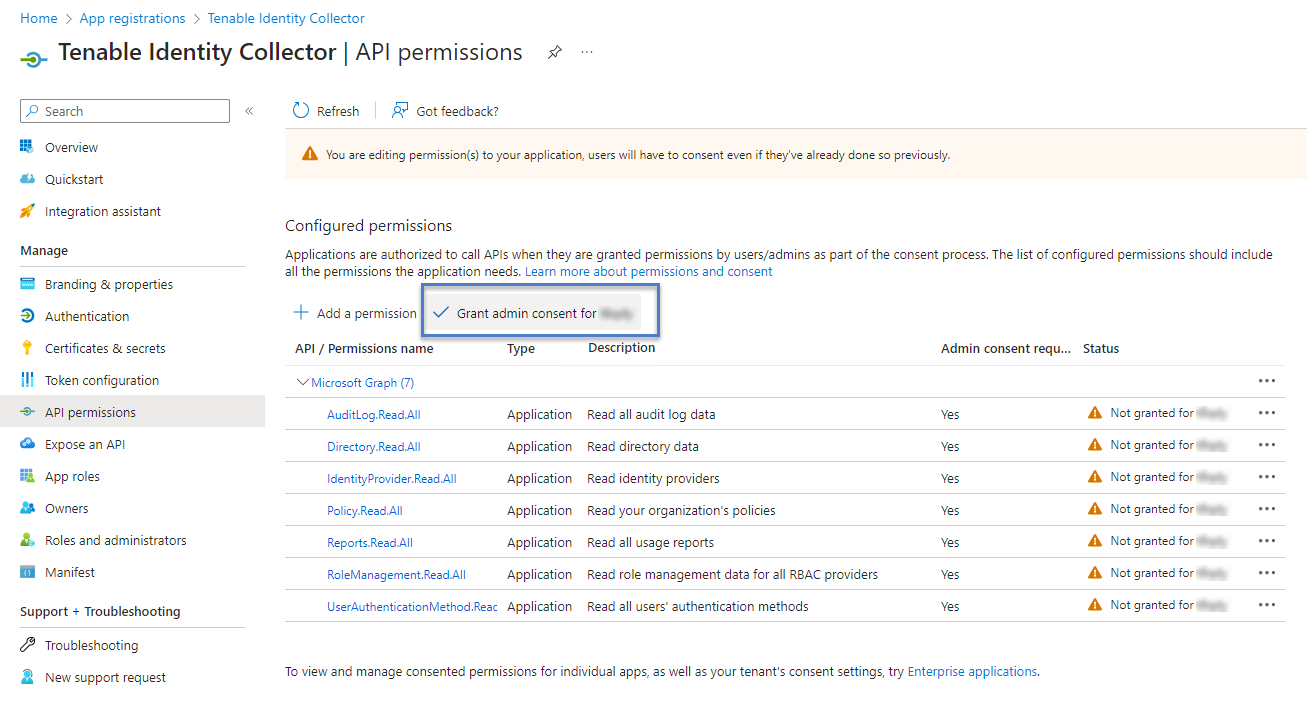

使用清單或搜尋列,尋找並選取下列所有權限:

-

AuditLog.Read.All

-

Directory.Read.All

-

IdentityProvider.Read.All

-

Policy.Read.All

-

Reports.Read.All

-

RoleManagement.Read.All

-

UserAuthenticationMethod.Read.All

-

按一下「新增權限」。

-

按一下「向 <租用戶名稱> 授予管理員同意」,然後按一下「是」確認:

-

-

在 Microsoft Entra ID 中配置所有必要設定後:

-

在 Tenable Vulnerability Management 中建立 Microsoft Azure 類型的新憑證。

-

選取「金鑰」驗證方法,並輸入您在之前程序中擷取的值:租用戶 ID、應用程式 ID 和用戶端密碼。

-

啟用 Microsoft Entra ID 支援

-

若要使用 Microsoft Entra ID,您必須在 Tenable Identity Exposure 設定中啟用該功能。

啟用租用戶掃描

新增租用戶連結 Tenable Identity Exposure 與 Microsoft Entra ID 租用戶,以便在該租用戶上執行掃描。

-

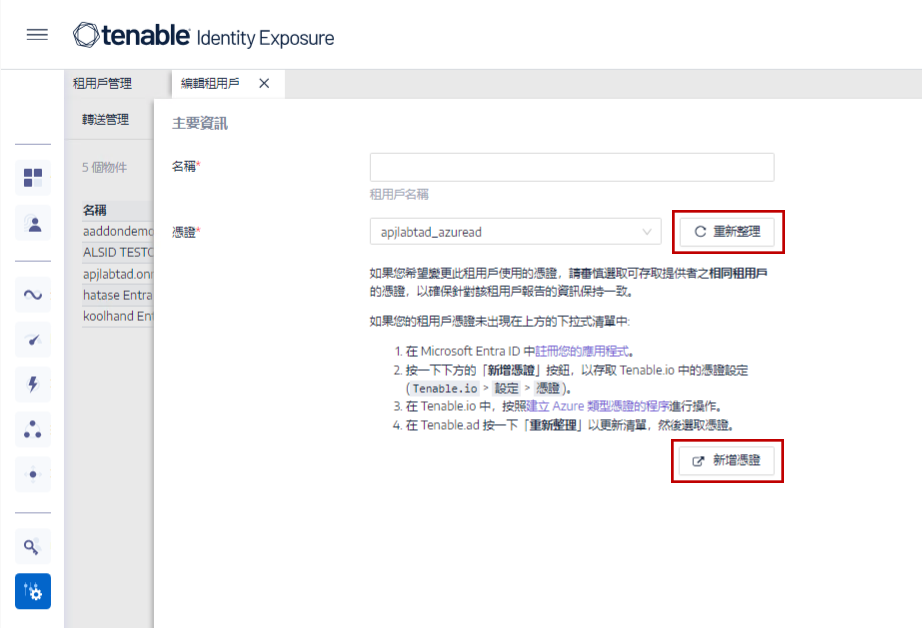

在「設定」頁面中,按一下「身分識別提供者」索引標籤。

「租用戶管理」頁面隨即開啟。

-

按一下「新增租用戶」。

「新增租用戶」頁面隨即開啟。

-

在「租用戶名稱」方塊中輸入名稱。

-

在「憑證」方塊中,按一下下拉式清單以選取一個憑證。

-

如果清單中沒有出現您的憑證,您可以:

-

在 Tenable Vulnerability Management 中建立一個 (「Tenable Vulnerability Management」>「設定」>「憑證」)。如需詳細資訊,請參閱 Tenable Vulnerability Management 中的建立 Azure 類型憑證的程序。

-

檢查您對於 Tenable Vulnerability Management 中的憑證是否擁有「可使用」或「可編輯」權限 。您必須具備這些權限,Tenable Identity Exposure 才會在下拉式清單中顯示憑證。

-

-

按一下「重新整理」以更新憑證的下拉式清單。

-

選取您建立的憑證。

-

按一下「新增」。

系統會顯示一則訊息,確認 Tenable Identity Exposure 已新增租用戶。現在,「租用戶管理」頁面的清單中會顯示此租用戶。

注意:租用戶掃描並非即時進行,根據租用戶大小,至少需要 45 分鐘後,身分識別總管中才會顯示 Microsoft Entra ID 資料。