SYSVOL 強化干擾 Tenable Identity Exposure

SYSVOL 是位於 Active Directory 網域中每個網域控制器 (DC) 上的共用資料夾,其中儲存了群組原則 (GPO) 的資料夾和檔案。SYSVOL 的內容會在所有 DC 之間複製,且可透過通用命名慣例 (UNC) 路徑存取,例如:\\<example.com>\SYSVOL 或 \\<DC_IP_or_FQDN>\SYSVOL。

SYSVOL 強化是指使用「UNC 強化路徑」參數,也稱為「UNC 強化存取」、「強化的 UNC 路徑」、「UNC 路徑強化」或「強化路徑」等。此功能的出現是為了回應群組原則中的 MS15-011 (KB 3000483) 弱點。許多網路安全標準 (例如 CIS Benchmarks) 都要求強制執行此功能。

當您在伺服器訊息區 (SMB) 用戶端上套用此強化參數時,它實際上會提高加入網域之電腦的安全性,確保電腦從 SYSVOL 擷取的 GPO 內容不會遭到網路上的攻擊者竄改。但在某些情況下,此參數也會干擾 Tenable Identity Exposure 的運作。

如果您發現強化的 UNC 路徑會中斷 Tenable Identity Exposure 和 SYSVOL 共用之間的連線,請遵照本疑難排解章節中的指引採取動作。

受影響的環境

下列 Tenable Identity Exposure 部署選項可能會遇到此問題:

-

內部部署

-

採用安全轉送的 SaaS

此部署選項不受影響:

-

採用 VPN 的 SaaS

SYSVOL 強化是一個用戶端參數,表示它是在連線至 SYSVOL 共用的電腦上運作,而非在網域控制器上運作。

Windows 會依預設啟用此參數,但可能會干擾 Tenable Identity Exposure。

有些組織也希望確保啟用此參數,並透過使用相關的 GPO 設定或直接設定對應的登錄機碼來強制執行此參數。

-

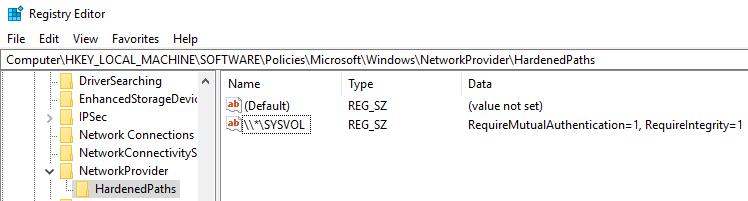

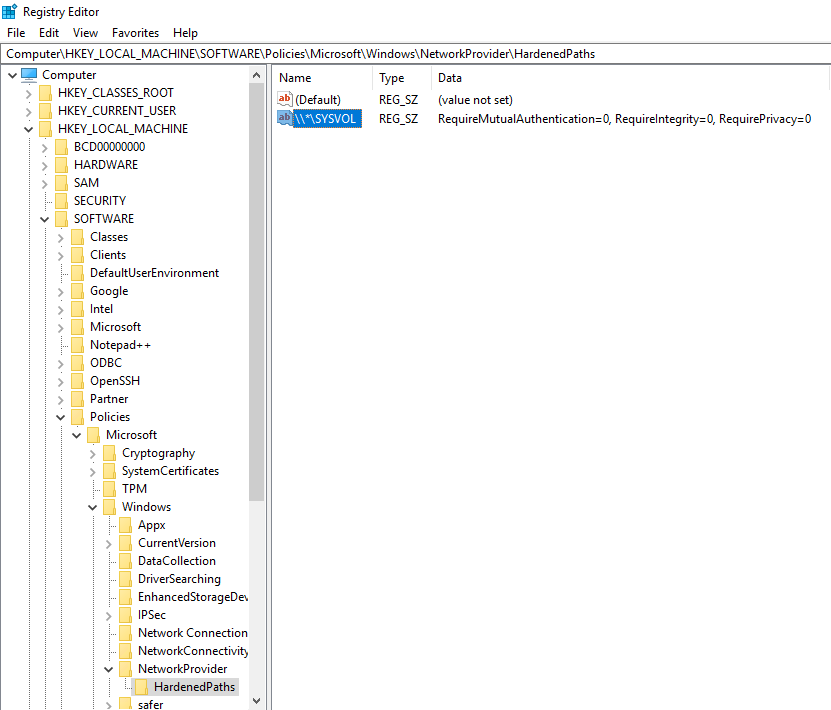

您可以在「HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\NetworkProvider\HardenedPaths」下找到與 UNC 強化路徑相關的登錄機碼:

-

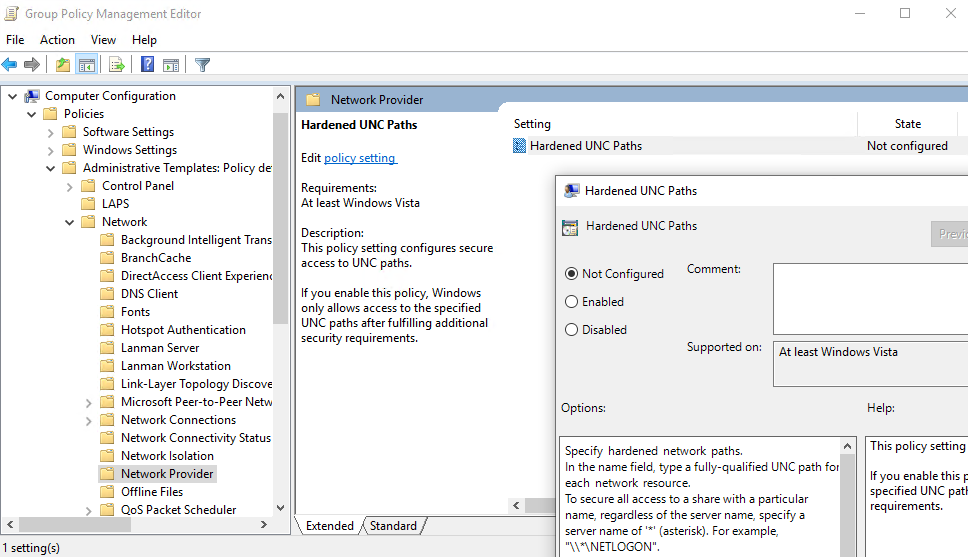

您可以在「Computer Configuration/Administrative Templates/Network/Network Provider/Hardened UNC paths」下找到對應的 GPO 設定:

當參照 SYSVOL 的 UNC 路徑 (例如「\*\SYSVOL」) 將參數「RequireMutualAuthentication」和「RequireIntegrity」的值設定為「1」時,就會發生 SYSVOL 強化強制執行。

SYSVOL 強化問題的徵兆

當您懷疑 SYSVOL 強化對 Tenable Identity Exposure 造成干擾時,請檢查下列項目:

如要檢查強化問題:

-

在 Tenable Identity Exposure 中,前往「系統」>「網域管理」,查看每個網域的 LDAP 和 SYSVOL 初始化狀態。

正常連線的網域會顯示綠色指示器,而具有連線問題的網域可能會顯示無限持續的抓取指示器。

-

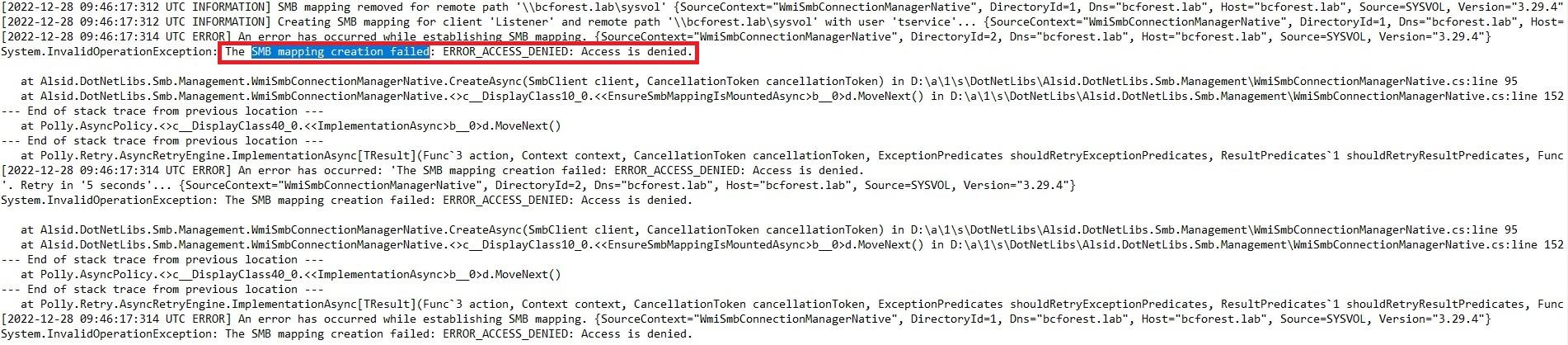

在目錄接聽程式或轉送電腦上,開啟記錄資料夾:<Installation Folder>\DirectoryListener\logs。

-

開啟 Ceti 記錄檔並搜尋字串「SMB 對應建立失敗」或「存取遭到拒絕」。包含此詞組的錯誤記錄表示目錄接聽程式或轉送電腦上可能已執行 UNC 強化。

修復選項

可能的修復選項有兩種:切換為 Kerberos 驗證 或 停用 SYSVOL 強化。

切換為 Kerberos 驗證

此為建議選項,因為可避免停用強化功能。

只有在使用 NTLM 驗證連線至受監控的網域控制器時,SYSVOL 強化才會干擾 Tenable Identity Exposure。這是因為 NTLM 與「RequireMutualAuthentication=1」參數不相容。Tenable Identity Exposure 也支援 Kerberos。如果您正確設定和使用 Kerberos,則不需要停用 SYSVOL 強化。如需詳細資訊,請參閱 Kerberos 驗證

停用 SYSVOL 強化

如果無法切換至 Kerberos 驗證,您也可以選擇停用 SYSVOL 強化。

Windows 預設會啟用 SYSVOL 強化,因此僅移除登錄機碼或 GPO 設定是不夠的。您必須明確將其停用,並只在託管目錄接聽程式 (內部部署) 或轉送 (採用安全轉送的 SaaS) 的電腦上套用此變更。這不會影響其他電腦,而且您永遠不需要在網域控制器上停用 SYSVOL 強化。

託管目錄接聽程式 (內部部署) 或轉送 (採用安全轉送的 SaaS) 的電腦上使用的 Tenable Identity Exposure 安裝程式已在本機停用 SYSVOL 強化。不過,您環境中的 GPO 或指令碼可能會移除或覆寫登錄機碼。

可能會有兩種情況:

-

如果目錄接聽程式或轉送電腦未加入網域:您無法使用 GPO 來設定電腦。您必須在登錄檔中停用 SYSVOL 強化 (請參閱Registry:圖形使用者介面 或Registry:PowerShell)。

-

如果目錄接聽程式或轉送電腦已加入網域 (Tenable Identity Exposure 不建議這麼做):您可以在登錄檔中直接套用設定 (請參閱Registry:圖形使用者介面 或Registry:PowerShell),或使用 GPO。不論使用哪種方法,您都必須確保 GPO 或指令碼不會覆寫登錄機碼。您可以透過以下任一方式執行此操作:

-

仔細檢閱此電腦上套用的所有 GPO。

-

套用變更並稍等片刻,或使用「gpupdate /force」強制套用 GPO,然後檢查登錄機碼的值是否保持不變。

-

在您重新啟動目錄接聽程式或轉送電腦之後,修改後網域上的抓取指示器應變成綠色指示器:

Registry:圖形使用者介面

如要使用 GUI 在登錄檔中停用 SYSVOL 強化:

-

以系統管理權限連線至目錄接聽程式或轉送電腦。

-

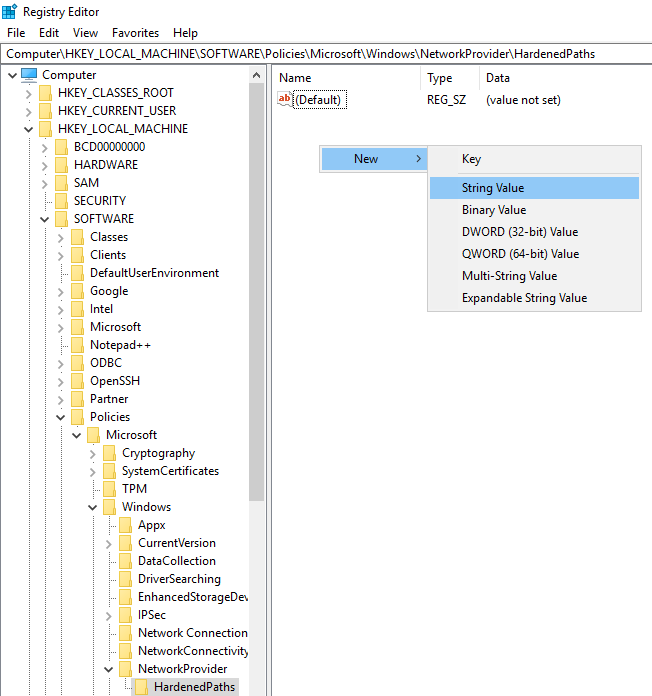

開啟登錄檔編輯器並瀏覽至:HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\NetworkProvider\HardenedPaths。

-

建立名為「\*\SYSVOL」的機碼 (若尚不存在),如下所示:

-

連按兩下「\*\SYSVOL」機碼 (新建立或先前存在的機碼) 以開啟「編輯字串」視窗。

-

在「值」資料欄位中輸入下列值:RequireMutualAuthentication=0、RequireIntegrity=0、RequirePrivacy=0

-

按一下「儲存」。

結果應如下所示:

-

重新啟動電腦。

Registry:PowerShell

如要使用 PowerShell 在登錄檔中停用 SYSVOL 強化:

-

使用此 PowerShell 命令收集 UNC 強化路徑登錄機碼的最新值,用於參照:

複製Get-Item -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\NetworkProvider\HardenedPaths" -

設定建議值:

複製New-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\NetworkProvider\HardenedPaths" -Name "\\*\SYSVOL" -Value "RequireMutualAuthentication=0, RequireIntegrity=0, RequirePrivacy=0" -

重新啟動電腦。

GPO

先決條件:您必須以 Active Directory 使用者身分連線,並且必須有權限在網域上建立 GPO 並將 GPO 連結至包含 Tenable Identity Exposure 目錄接聽程式或轉送電腦的組織單位。

如要使用 GPO 停用 SYSVOL 強化:

-

開啟群組原則管理主控台。

-

建立新的 GPO。

-

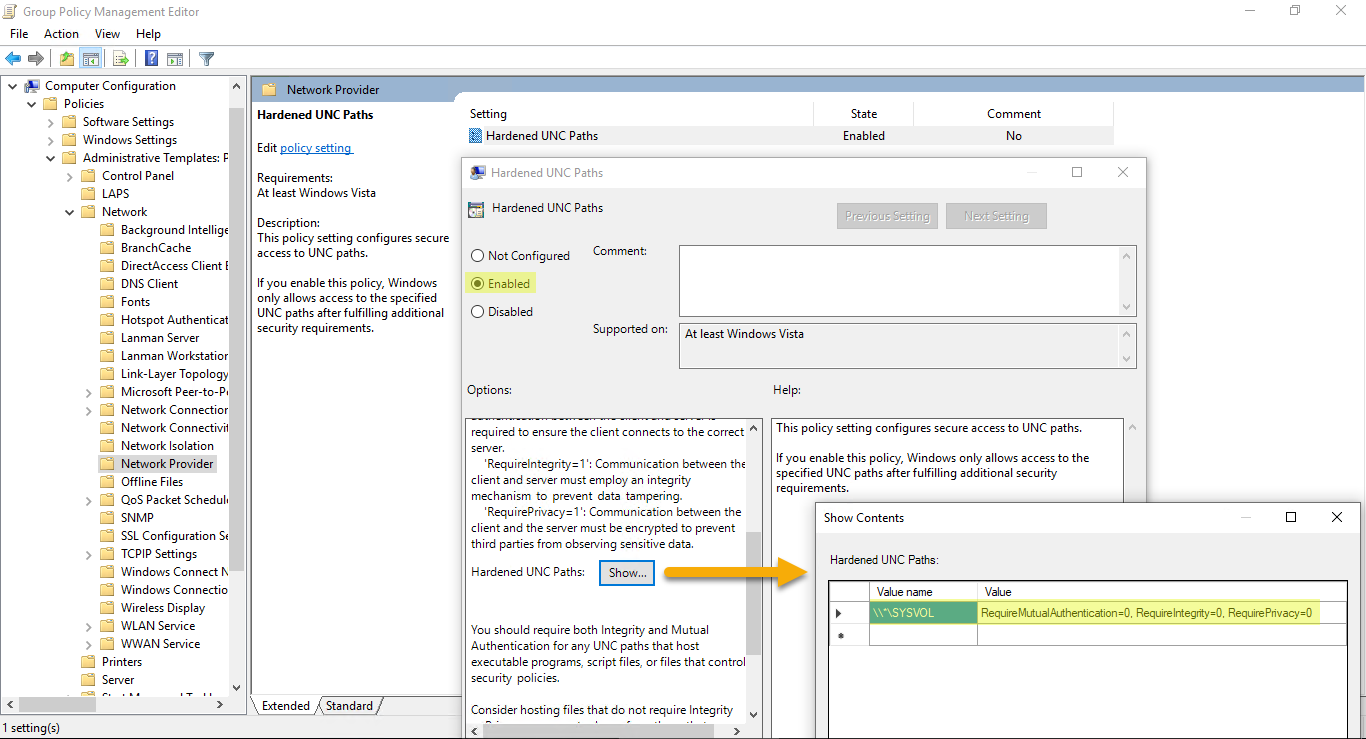

編輯 GPO 並瀏覽至下列位置:Computer Configuration/Administrative Templates/Network/Network Provider/Hardened UNC paths。

-

啟用此設定並使用下列項目建立新的強化 UNC 路徑:

-

值名稱 = \\*\SYSVOL

-

值 = RequireMutualAuthentication=0、RequireIntegrity=0、RequirePrivacy=0

結果應如下所示:

-

-

按一下「確認」。

-

將此 GPO 連結至包含 Tenable Identity Exposure 目錄接聽程式或轉送電腦的組織單位。您也可以使用安全性群組篩選 GPO 功能,確保此 GPO 僅適用於此電腦。

特定 UNC 路徑例外狀況

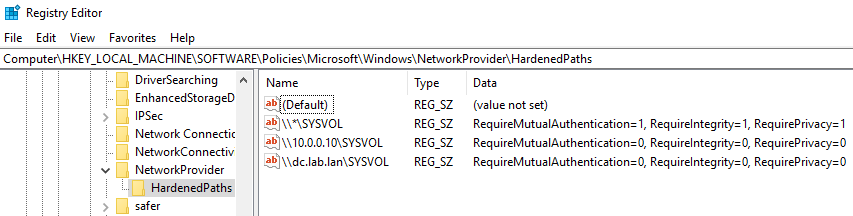

前述程序會停用使用萬用字元 UNC 路徑的 SYSVOL 強化:「\\*\SYSVOL」。您也可以只針對特定 IP 位址或 FQDN 將其停用。這表示您可以針對「\\*\SYSVOL」維持啟用 UNC 強化路徑設定 (值為「1」),並讓 Tenable Identity Exposure 中設定的網域控制器的每個 IP 位址或 FQDN 對應一個例外狀況。

下圖顯示為所有伺服器 (「*」) 啟用 SYSVOL 強化的範例,其中「10.0.0.10」和「dc.lab.lan」除外,這是我們在 Tenable Identity Exposure 中設定的網域控制器:

您可以使用上述登錄檔或 GPO 方法來新增這些額外的設定。

停用 SYSVOL 強化時的風險

SYSVOL 強化是一項安全功能,若停用可能會導致嚴重問題。

-

未加入網域的電腦:停用 SYSVOL 強化沒有風險。這些電腦未套用 GPO,因此不會從 SYSVOL 共用取得內容並執行之。

-

加入網域的電腦 (目錄接聽程式或轉送電腦) (Tenable Identity Exposure不建議這麼做):如果在目錄接聽程式或轉送電腦與網域控制器之間可能存在便於攻擊者執行「攔截式攻擊」的風險,則停用 SYSVOL 強化是不安全的行為。在此情況下,Tenable Identity Exposure 建議您改用 Kerberos 驗證。

此停用的範圍僅限於目錄接聽程式或轉送電腦,非其他網域電腦,並且絕對不包括網域控制器。